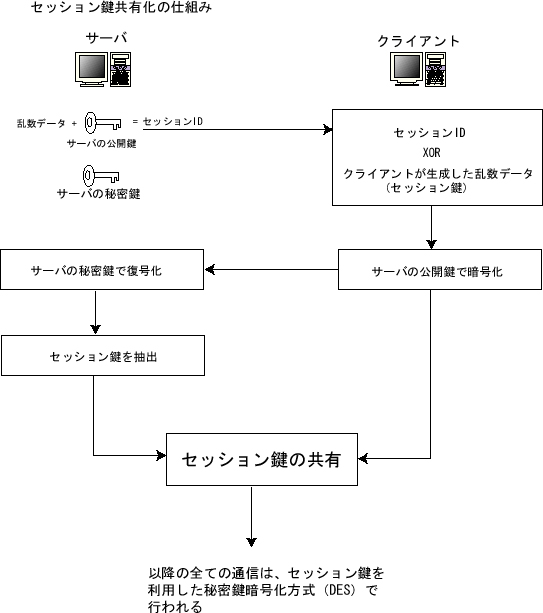

sshは実際のデータを送受信するに先だって、サーバとクライアント間で、セッション鍵と呼ばれる鍵の共有をします。

サーバとクライアント間でセッション鍵が共有されると、sshは以降の全ての通信に対して、秘密鍵暗号化方式(標準ではDES)を利用してデータのやりとりを行ないます。

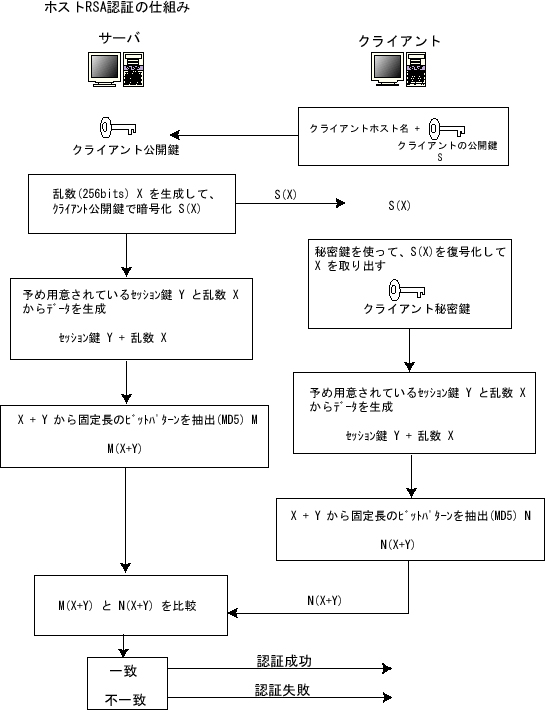

sshではクライアントが正しいことを認証するために、公開鍵暗号化方式(標準ではRSA)を利用します。

ホスト独自の一対の秘密鍵と公開鍵を持ち、サーバはクライアントの公開鍵を使ってクライアントの認証を行ないます。

この認証を行なう際には、クライアントとサーバ間でセッション鍵と呼ばれる鍵を共有していることが前提となります。( 1)参照 )このセッション鍵の共有はsshの接続が開始される際に、自動的に行なわれますので、利用者は特にセッション鍵を意識する必要はありません。

通常、サーバへ接続する際にパスワード認証を行ないますが、sshでは、それに加えて公開鍵暗号化方式を利用したユーザー認証を行ないます。

これもホスト認証と同様に、ユーザー独自に用意した秘密鍵と公開鍵を使って、ユーザーの認証を行ないます。